Aunque nuestros datos personales estén protegidos por distintas regulaciones y marcos legales, hay empresas que los comparten con sus filiales o, directamente, los terminan vendiendo a terceros que nos suelen bombardear con publicidad u ofertas. Que nuestro móvil suene una y otra vez (a veces en mitad de una reunión o mientras estamos almorzando) con llamadas no deseadas de operadores de telefonía que quieren hacernos una oferta o nuestro banco ofreciéndonos una tarjeta de crédito nueva es algo que muchos sufrimos, y aunque dejemos el teléfono sonar o le demos a colgar, en muchos casos las llamadas no cesan.

Por suerte, muchos son los teléfonos móviles que, poco a poco, han ido incluyendo dentro de sus funcionalidades la posibilidad de configurar una lista negra de números de teléfono a los que, de manera automática, podemos rechazar sus llamadas. Si bien es una función más que útil, no siempre es una opción fácil de encontrar o, directamente, no está dentro de las funcionalidades de nuestro smartphone.

En el caso de no tener esta opción y disponer de un terminal Android, podemos recurrir a Google Play y su amplio catálogo de aplicaciones para dotar a nuestro teléfono de esta funcionalidad y poner una barrera al spam telefónico (aunque hay profesionales del spam que varían el número de teléfono para saltarse estas barreras).

BlackList es una completísima aplicación (y eso que es gratuita) que nos ayudará a luchar contra el spam telefónico en nuestro smartphone puesto que pondrá barreras para evitar que nos entren llamadas telefónicas y SMS de números no deseados. La aplicación, como nos podemos imaginar, gira alrededor de una lista negra de números determinados a la que podremos añadir bloqueos a números privados, a secuencias de dígitos concretas (muy útil si el llamante varía los últimos dígitos del número origen), filtrar SMS según patrones de caracteres y aplicar acciones determinadas como el rechazo de la llamada o, simplemente, evitar que suene el teléfono. Las opciones de configuración de esta aplicación son bastante amplias y, la verdad, contaremos con bastantes combinaciones para evitar que nuestro teléfono suene mientras, por ejemplo, descansamos plácidamente en casa o estamos almorzando.

Call Blocker es otra alternativa gratuita con la que podremos dotar a nuestro smartphone Android de un “muro de defensa” contra el *spam telefónico. Con esta aplicación podremos bloquear, mediante una lista negra, llamadas entrantes o SMS de números determinados y, además, tendremos la opción de programar una respuesta mediante SMS. Además, si por ejemplo perdemos nuestro terminal o sufre algún tipo de avería que nos obligue a restaurarlo y borrar todos los datos almacenados, Call Blocker nos ofrece la posibilidad de salvaguardar en la nube nuestra lista negra de números bloqueados y, así, poder restaurar la configuración en cualquier momento.

Calls Blacklist es otra alternativa con la que bloquear estas llamadas tan molestas (y que siempre suelen estar vinculadas al mundo del telemarketing). Al igual que las anteriores, esta aplicación nos ofrece la posibilidad de mantener nuestro terminal en silencio si llega alguna llamada procedente de un número telefónico que tengamos en la lista negra de números a bloquear y, de la misma forma, actuar si entra un SMS. También tendremos opción de bloquear llamadas de números privados, aplicar un bloqueo generalizado si, por ejemplo, no queremos interrupciones cuando estemos en una reunión o descansando y, además, la aplicación promete no consumir muchos recursos.

Call Control - Call Blocker es otra completa aplicación gratuita (aunque también tiene versión de pago) con la que librarnos del spam telefónico (tanto en llamadas como en SMS). Además de manejar listas negras personales (y bloquear números concretos o prefijos), uno de los detalles más interesantes el acceso a una lista de números considerados spam construida en base a la comunidad de usuarios de la aplicación. Además, podremos configurar la aplicación para que no salte el buzón de voz para estos números concretos, realizar una salvaguarda de la configuración en la tarjeta SD del terminal o realizar búsquedas inversas de los números de teléfono que nos llaman (para localizar al titular).

sms Blocker es una aplicación gratuita que está enfocada, en exclusiva, a luchar contra el spam que nos llega en forma de SMS. Si bien la mayoría de aplicaciones nos ofrece la opción de bloquear en base al número origen, esta aplicación funciona de manera muy similar a un filtro antispam de correo electrónico porque, además, nos permitirá bloquear mensajes siguiendo patrones de caracteres que estén en cuerpo del mensaje. Adicionalmente, si nos llega un SMS que consideremos no deseado tendremos opción de bloquearlo desde la pantalla de inicio de nuestro smartphone y, dentro de las notificaciones, podremos tener acceso a un contador con los mensajes bloqueados (de la misma forma que veríamos los mensajes nuevos acumulados). La aplicación tiene una versión de pago con la que podremos enviar mensajes de respuesta automática, eliminar la publicidad de la aplicación o realizar copias de seguridad de los mensajes.

Autor: JJ Velasco

Fuente: Bitelia

blog con información de seguridad Informática,fotocomposiciones,redes sociales e imagenes..

Buscar este blog

jueves, 27 de septiembre de 2012

miércoles, 26 de septiembre de 2012

Myspace Regresa

Como olvidarnos de Myspace, la red social más popular y utilizada hace apenas unos 4 años atrás, arrasada por Facebook, Twitter y demás redes que crecieron a tal grado de dejar en abandono completo al pobre proyecto de Tom. Pero de la misma forma en que regreso Batman (después de 8 años en su película) lo hace Myspace trayéndonos esta sorpresa el día de hoy!

No hay fecha de lanzamiento ni más datos al respecto, pero no creo que falte mucho para su lanzamiento oficial, mientras tanto a conseguir invitaciones para probarlo y por cierto la url también ha cambiado a “new.myspace.com”.

Enlace | Myspace

Fuente:Informaticaxp

martes, 25 de septiembre de 2012

martes, 18 de septiembre de 2012

WhatsApp es fácilmente hackeable

Las pruebas realizadas por Heise Security han confirmado (una vez más) que los mensajes de texto enviados por WhatsApp son fácilmente obtenibles utilizando herramientas de distribución libre. Cualquier persona que utilice WhatsApp en Wi-Fi público corre el riesgo de que sus datos sean obtenidos y que su cuenta sea utilizada para enviar y recibir mensajes. Una vez robada, no hay manera de restaurar la seguridad de la cuenta y los atacantes podrían seguir utilizándola.

Durante la semana pasada la falta de seguridad en la autenticación de WhatsApp ha sido comprobanda. Los investigadores han descubierto que el cliente utiliza una contraseña generada internamente para iniciar sesión en el servidor, esta contraseña se genera en dispositivos Android a partir del número de serie del dispositivo (IMEI) y en los dispositivos iOS con la dirección MAC del Wi-Fi. El problema es que esa información no es secreta.

Hacer sniffing de estos datos es fácil cuando se trata de dispositivos que ejecutan iOS porque la dirección MAC es visible para cualquiera dentro del alcance de la red Wi-Fi. Si se trata de un Wi-Fi público, se puede determinar el número de teléfono del usuario desde los paquetes de datos transmitidos por WhatsApp.

En las pruebas, Heise Security descubrió que, con la ayuda de WhatsAPI, basado en PHP, es posible asumir el control de la cuenta de usuario WhatsApp tanto desde Android como desde iOS . Todo lo que los atacantes deben hacer es introducir el número de teléfono y la dirección MAC o IMEI en un script y son capaces de enviar cualquier mensaje desde la cuenta comprometida. El remitente es reportado como el número de teléfono del usuario comprometido.

También hay indicios de que WhatsApp pudo haber sido igualmente laxo en el diseño del algoritmo que utiliza para generar las claves de cifrado de sus mensajes. Un anónimo dice que al menos para la versión de iOS, la clave se puede determinar fácilmente.

Cristian de la Redacción de Segu-Inf

Durante la semana pasada la falta de seguridad en la autenticación de WhatsApp ha sido comprobanda. Los investigadores han descubierto que el cliente utiliza una contraseña generada internamente para iniciar sesión en el servidor, esta contraseña se genera en dispositivos Android a partir del número de serie del dispositivo (IMEI) y en los dispositivos iOS con la dirección MAC del Wi-Fi. El problema es que esa información no es secreta.

Hacer sniffing de estos datos es fácil cuando se trata de dispositivos que ejecutan iOS porque la dirección MAC es visible para cualquiera dentro del alcance de la red Wi-Fi. Si se trata de un Wi-Fi público, se puede determinar el número de teléfono del usuario desde los paquetes de datos transmitidos por WhatsApp.

En las pruebas, Heise Security descubrió que, con la ayuda de WhatsAPI, basado en PHP, es posible asumir el control de la cuenta de usuario WhatsApp tanto desde Android como desde iOS . Todo lo que los atacantes deben hacer es introducir el número de teléfono y la dirección MAC o IMEI en un script y son capaces de enviar cualquier mensaje desde la cuenta comprometida. El remitente es reportado como el número de teléfono del usuario comprometido.

También hay indicios de que WhatsApp pudo haber sido igualmente laxo en el diseño del algoritmo que utiliza para generar las claves de cifrado de sus mensajes. Un anónimo dice que al menos para la versión de iOS, la clave se puede determinar fácilmente.

Cristian de la Redacción de Segu-Inf

lunes, 17 de septiembre de 2012

BlockMaster ofrece almacenamiento en la nube con contraseñas

BlockMaster Security ha presentado un nuevo servicio en la nube con especial enfoque en la seguridad. El sistema de almacenamiento online está pensado para las grandes organizaciones que necesiten cifrar contraseñas y encriptar archivos para mover grandes cantidades de datos.

La firma de seguridad sueca BlockMaster ha creado una alternativa a los servicios de almacenamiento online de la nube para compartir archivos y que permite a las empresas encriptar datos sin perder el control de las claves de cifrado.

En lugar de sincronizar archivos desde el PCs y dispositivos móviles a través de un servicio de almacenamiento controlado por un proveedor de servicios, ShieldShare ha creado dos servidores para guardar archivos cifrados, uno está destinado expresamente al almacenamiento de datos y otro a las contraseñas. El servidor de almacenamiento utilizado para archivos requiere autentificación de usuario y el servidor de contraseñas permanece bajo el control y la protección de la empresa.

Según el propio ShieldShare ésta alternativa al resto de servicios de almacenamiento online estaría indicada para grandes organizaciones que requieran grandes sistemas de seguridad y que necesiten compartir archivos. La tarea de ShieldShare consiste principalmente en ofrecer seguridad en las claves de cifrado.

A veces las grandes organizaciones con necesidades de datos complejas se muestran reacias a utilizar los servicios pensados originalmente para los consumidores debido a las preocupaciones de seguridad, por eso ShieldShare encripta todas las claves de los clientes. Es compatible con Windows a partir de XP, OS X 10.6 y Linux.

Fuente: CSO

La firma de seguridad sueca BlockMaster ha creado una alternativa a los servicios de almacenamiento online de la nube para compartir archivos y que permite a las empresas encriptar datos sin perder el control de las claves de cifrado.

En lugar de sincronizar archivos desde el PCs y dispositivos móviles a través de un servicio de almacenamiento controlado por un proveedor de servicios, ShieldShare ha creado dos servidores para guardar archivos cifrados, uno está destinado expresamente al almacenamiento de datos y otro a las contraseñas. El servidor de almacenamiento utilizado para archivos requiere autentificación de usuario y el servidor de contraseñas permanece bajo el control y la protección de la empresa.

Según el propio ShieldShare ésta alternativa al resto de servicios de almacenamiento online estaría indicada para grandes organizaciones que requieran grandes sistemas de seguridad y que necesiten compartir archivos. La tarea de ShieldShare consiste principalmente en ofrecer seguridad en las claves de cifrado.

A veces las grandes organizaciones con necesidades de datos complejas se muestran reacias a utilizar los servicios pensados originalmente para los consumidores debido a las preocupaciones de seguridad, por eso ShieldShare encripta todas las claves de los clientes. Es compatible con Windows a partir de XP, OS X 10.6 y Linux.

Fuente: CSO

viernes, 14 de septiembre de 2012

jueves, 13 de septiembre de 2012

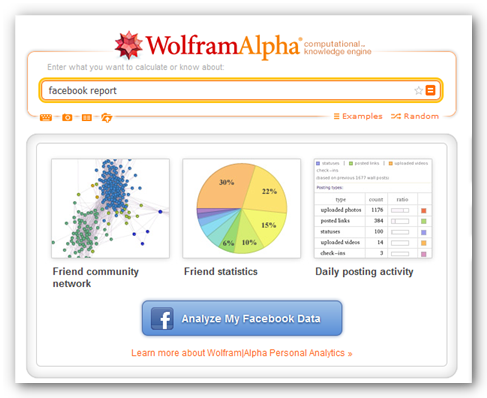

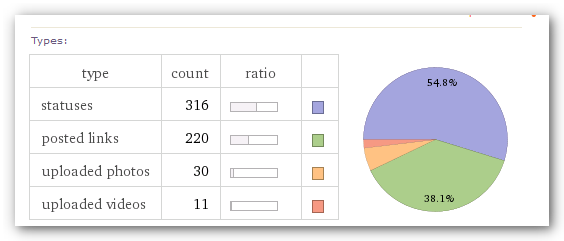

Un buscador que sabe todo de ti en Facebook

Se trata de Wolfram Alpha , un famoso buscador cientifico que anteriormente vimos en cómoresolver integrales y derivadas online. Basta con introducir unas palabras y otorgar permisos para que nos devuelva información muy completa de nosotros. Vamos a la práctica:

Accedemos al sitio Wolfram Alpha. Lo primero a realizar es escribir las palabras “Facebook report” y después presionar sobre el botón Analize My facebook data.

Conoció a una chica por chat y terminó detenido por pornografía infantil

Se trata de un ingeniero que trabajaba para una afamada empresa. Todo comenzó a través de mensajes con una adolescente en Estados Unidos. Pagó 50 mil pesos de fianza, pero sigue bajo sospecha.

Un ingeniero en sistema mendocino fue detenido hace unas semanas por efectivos de Interpol Argentina a raíz de una denuncia en su contra presentada en Estados Unidos por pornografía infantil.

Según los datos conocidos de la historia, se trata de un sujeto de unos 30 años que trabajaba como empleado de una reconocida empresa local de proyección mundial; precisamente, el lugar hasta donde llegaron los policías para ponerle las esposas y mantenerlo en un calabozo. Luego, previo pago de una fianza de 50 mil pesos, quedó en libertad, pero con restricciones ambulatorias. Por ejemplo: no puede salir de la provincia y debe presentarse periódicamente a firmar una planilla mientras la causa judicial avanza.

El ingeniero terminó vinculado con una investigación por pornografía infantil luego de que, a través de redes sociales, conociera a una joven estadounidense con la cual entabló una intensa relación, aunque por el momento no está del otro claro si sabía o no que se trataba de una menor de edad.

Con el pasar de los días, el ingeniero, a quienes señalan como una persona más bien tímida y retraída, intentó profundizar el vínculo con la joven. Así, los mensajes fueron subiendo de temperatura e incluso comenzaron a mostrar contenidos eróticos de todo tipo... hasta que la chica aceptó enviar imágenes suyas o tener charlas vías webcam con poca ropa o directamente desnuda.

El relato tiene dos versiones completamente diferentes acerca de cómo todo quedó plasmado en una denuncia.

La explicación más benevolente proviene de los allegados del acusado y, siempre, según lo contado por el ingeniero. Aseguró que todo se trató de una confusión por culpa de la madre de la chica. Como se gustaban y se simpatizaban, quiso tener una atención con ella y decidió mandarle una caja con bombones y alfajores argentinos. Cuando llegaron a destino, la mujer sospechó y pensó que algún depravado de un país desconocido como Argentina podía estar poniendo a su hija en riesgo. Y por eso acudió a las autoridades.

La segunda trama, y la que se comenta en los pasillos de la empresa, es que el ingeniero efectivamente había entablado una relación cuasi sentimental con la menor, y que reaccionó de muy mala manera cuando la adolescente le pidió que no siguieran chateando.

Despechado, el sujeto apeló a todos sus conocimientos informáticos y consiguió el mail de alguno de los progenitores de la chica. Armó un mensaje y adjuntó las fotos que había recibido. Acto seguido, cuando ese correo fue abierto en Estados Unidos, se convirtió en una denuncia. En cuestión de días, había uniformados buscándolo. Se lo llevaron esposado desde su puesto de trabajo y sigue bajo sospecha.

Fuente: El Sol Online

Un ingeniero en sistema mendocino fue detenido hace unas semanas por efectivos de Interpol Argentina a raíz de una denuncia en su contra presentada en Estados Unidos por pornografía infantil.

Según los datos conocidos de la historia, se trata de un sujeto de unos 30 años que trabajaba como empleado de una reconocida empresa local de proyección mundial; precisamente, el lugar hasta donde llegaron los policías para ponerle las esposas y mantenerlo en un calabozo. Luego, previo pago de una fianza de 50 mil pesos, quedó en libertad, pero con restricciones ambulatorias. Por ejemplo: no puede salir de la provincia y debe presentarse periódicamente a firmar una planilla mientras la causa judicial avanza.

El ingeniero terminó vinculado con una investigación por pornografía infantil luego de que, a través de redes sociales, conociera a una joven estadounidense con la cual entabló una intensa relación, aunque por el momento no está del otro claro si sabía o no que se trataba de una menor de edad.

Con el pasar de los días, el ingeniero, a quienes señalan como una persona más bien tímida y retraída, intentó profundizar el vínculo con la joven. Así, los mensajes fueron subiendo de temperatura e incluso comenzaron a mostrar contenidos eróticos de todo tipo... hasta que la chica aceptó enviar imágenes suyas o tener charlas vías webcam con poca ropa o directamente desnuda.

El relato tiene dos versiones completamente diferentes acerca de cómo todo quedó plasmado en una denuncia.

La explicación más benevolente proviene de los allegados del acusado y, siempre, según lo contado por el ingeniero. Aseguró que todo se trató de una confusión por culpa de la madre de la chica. Como se gustaban y se simpatizaban, quiso tener una atención con ella y decidió mandarle una caja con bombones y alfajores argentinos. Cuando llegaron a destino, la mujer sospechó y pensó que algún depravado de un país desconocido como Argentina podía estar poniendo a su hija en riesgo. Y por eso acudió a las autoridades.

La segunda trama, y la que se comenta en los pasillos de la empresa, es que el ingeniero efectivamente había entablado una relación cuasi sentimental con la menor, y que reaccionó de muy mala manera cuando la adolescente le pidió que no siguieran chateando.

Despechado, el sujeto apeló a todos sus conocimientos informáticos y consiguió el mail de alguno de los progenitores de la chica. Armó un mensaje y adjuntó las fotos que había recibido. Acto seguido, cuando ese correo fue abierto en Estados Unidos, se convirtió en una denuncia. En cuestión de días, había uniformados buscándolo. Se lo llevaron esposado desde su puesto de trabajo y sigue bajo sospecha.

Fuente: El Sol Online

lunes, 10 de septiembre de 2012

Aún eliminadas, aplicaciones en Facebook acceden a datos de usuarios

Distintas aplicaciones en Facebook monitorean y registran la actividad de los internautas aún cuando éstos las eliminan de su perfil.

De acuerdo con las políticas de uso de datos de Facebook, las aplicaciones pueden continuar registrando la actividad de los usuarios tras su eliminación.

"Siempre puedes eliminar aplicaciones que hayas instalado si usas la opción de configuración de las aplicaciones. Pero recuerda que es posible que las aplicaciones puedan seguir accediendo a tu información cuando las utilicen los usuarios con los que compartes", explica la red social.

Facebook asegura que la única opción para evitar que la información del internauta continúe siendo registrada por las aplicaciones es a través del contacto con los responsables de la aplicación.

"Si has eliminado una aplicación y deseas que borre la información que ya has compartido con ellos, deberás ponerte en contacto con la aplicación y pedirles que la eliminen. Visita la página de la aplicación de Facebook o su propio sitio web para obtener más información sobre la aplicación", detalla.

Cada que un usuario comienza a utilizar una aplicación la red social permite que el servicio tenga acceso al Identificador de Usuario, que contiene el nombre, correo electrónico, fecha de nacimiento, sexo, actualizaciones de estado, fotografías y comentarios publicados.

Sin embargo y pese a las recomendaciones hechas por Facebook, existen aplicaciones que burlan los controles de seguridad de la red social y una vez activadas es imposible que dejen de monitorear la actividad de los usuarios.

Como ejemplo se encuentran las aplicaciones para descubrir la supuesta profesión del usuario en su vida pasada o su nivel de rendimiento con respecto al uso de Facebook, que no permiten que el usuario se ponga en contacto con los desarrolladores para solicitar la eliminación de sus datos.

Los sitios a los que supuestamente se puede dirigir el internauta no existen o únicamente redireccionan al usuario a Facebook.

Expertos en seguridad recomiendan a los usuarios tener precaución antes de activar una aplicación, además de investigar qué empresa está detrás del desarrollo.

Fuente: bSecure

De acuerdo con las políticas de uso de datos de Facebook, las aplicaciones pueden continuar registrando la actividad de los usuarios tras su eliminación.

"Siempre puedes eliminar aplicaciones que hayas instalado si usas la opción de configuración de las aplicaciones. Pero recuerda que es posible que las aplicaciones puedan seguir accediendo a tu información cuando las utilicen los usuarios con los que compartes", explica la red social.

Facebook asegura que la única opción para evitar que la información del internauta continúe siendo registrada por las aplicaciones es a través del contacto con los responsables de la aplicación.

"Si has eliminado una aplicación y deseas que borre la información que ya has compartido con ellos, deberás ponerte en contacto con la aplicación y pedirles que la eliminen. Visita la página de la aplicación de Facebook o su propio sitio web para obtener más información sobre la aplicación", detalla.

Cada que un usuario comienza a utilizar una aplicación la red social permite que el servicio tenga acceso al Identificador de Usuario, que contiene el nombre, correo electrónico, fecha de nacimiento, sexo, actualizaciones de estado, fotografías y comentarios publicados.

Sin embargo y pese a las recomendaciones hechas por Facebook, existen aplicaciones que burlan los controles de seguridad de la red social y una vez activadas es imposible que dejen de monitorear la actividad de los usuarios.

Como ejemplo se encuentran las aplicaciones para descubrir la supuesta profesión del usuario en su vida pasada o su nivel de rendimiento con respecto al uso de Facebook, que no permiten que el usuario se ponga en contacto con los desarrolladores para solicitar la eliminación de sus datos.

Los sitios a los que supuestamente se puede dirigir el internauta no existen o únicamente redireccionan al usuario a Facebook.

Expertos en seguridad recomiendan a los usuarios tener precaución antes de activar una aplicación, además de investigar qué empresa está detrás del desarrollo.

Fuente: bSecure

viernes, 7 de septiembre de 2012

Evita que te rastreen en las redes sociales con estas herramientas

Facebook, Twitter o Google tienen la mayoría de tus datos y hábitos de navegación. También existen cientos de empresas de cobro por publicidad que serían beneficiadas haciendo seguimiento de lo que consumes y compartes en la red.

¿Cómo evitarlo y asegurar tu privacidad?

Puedes bloquear el acceso a tu contenido con estas aplicaciones:

¿Cómo evitarlo y asegurar tu privacidad?

Puedes bloquear el acceso a tu contenido con estas aplicaciones:

- Do Not Track Plus: La herramienta permite bloquear Facebook y otros anunciantes en la red. Asimismo, te informa sobre los espacios que quieren obtener tus datos. Después de instalarlo bloqueará las redes. La extensión está en la página principal, disponible para Chrome.

- Disconnect: Es otra buena opción para bloquear redes de forma específica. El sitio principal tiene extensiones para detener el seguimiento en la web de Facebook, Twitter y Google. Se incluye la app Collusion —para Chrome, Safari y Mozilla—, que genera mapas con los sitios que intentan obtener información de tus movimientos en la red.

- Ghostery: Es una herramienta con más opciones. Aparece en la barra de navegación y muestra cuántas empresas se han bloqueado cuando estás visitando una página web. Ghostery da a conocer más sobre las empresas. Además, identifica el tipo de datos que recogen.

Striptease digital y datos personales

El nacimiento de las redes sociales ha generado un cambio sustancial

en el mundo de las comunicaciones y de las relaciones humanas.

Nada será igual. La web 2.0 es cuna de una revolución

sociológica, de la cual no hay regreso.

en el mundo de las comunicaciones y de las relaciones humanas.

Nada será igual. La web 2.0 es cuna de una revolución

sociológica, de la cual no hay regreso.

Las redes sociales sostienen un verdadero exhibicionismo virtual a nivel mundial. Todo vale en el universo digital.

Las redes sociales sostienen un verdadero exhibicionismo virtual a nivel mundialMas de 950 millones de usuarios de Facebook y otros tantos de Twitter exponen su intimidad a diario, con efecto compulsivo, mediante la divulgación y posteo de cualquier tipo de dato personal que va desde un pensamiento u opinión hasta una foto familiar, pasando por el fragmento de una canción hasta un video erótico.

Los contenidos que navegan en el gran océano digital es ilimitado: no hay servidor que aguante. Por ello, el "cloud computing" se puso de moda para alojar "en la nube" tamaña cantidad de información digital, abaratar costos de alojamiento y acelerar los mecanismos de intercambio de información.

En muchos casos, este fenómeno de exposición de datos personales es consecuencia del desconocimiento, la imprudencia o el descuido: se utiliza la red social sin la mínima valoración de que se está facilitando al operador de la red uno de los bienes que más cotizan en la actualidad: los datos personales.

En muchos casos, este fenómeno de exposición de datos personales es consecuencia del desconocimiento, la imprudencia o el descuidoEn otros casos, la entrega de información personal es precedida de la conformidad del usuario que ha sido informado y aceptado libremente las reglas de juego mediante la adhesión a las condiciones de uso y privacidad impuestas por la red social.

Tomando como ejemplo a Facebook, entre esta red social y el usuario se celebra un contrato de adhesión mediante "un click" que formaliza el navegante. Al clickear, el usuario acepta, generalmente sin leer, un universo de declaraciones perfiladas por distinguidos colegas. Como contrato de adhesión ha sido redactado unilateralmente y no da lugar a negociar los términos de inclusión. Si no se está de acuerdo, se está fuera de la plataforma social. Junto con el "clickeo" el usuario cede a Facebook el derecho de uso sobre cualquier contenido de propiedad intelectual (información, opiniones, imágenes, etcétera) con carácter permanente, salvo algunas excepciones que consagran las condiciones de adhesión que, definitivamente, nadie lee.

El fenómeno de exhibición se complementa con el voyeurismo digital, la otra cara de la moneda, esto es, la acción de aquellos usuarios que sobrevuelan perfiles ajenos para "observar" qué están haciendo sus amigos, dónde se encuentran, qué almorzaron al mediodía o si fueron al supermercado, entre otras cosas.

Quienes administran los datos personales que felizmente les entregamos pueden conocer nuestras preferencias, orientar nuestro consumo, manipular nuestros instintos, conocer nuestra ubicación física y controlar la información porque poseen la mercancía y los mecanismos para procesarla.

Ambos fenómenos permiten sostener que el concepto tradicional de intimidad cambió y que una delgada línea divisoria separa lo público de lo privado.

Ello no conlleva ningún juicio de valor en particular sino una realidad que, como tal, impacta en el universo jurídico y, en particular, en la protección de la información personal que regula la ley 25.326 de protección de datos personales.

El fenómeno de exhibición se complementa con el voyeurismo digital, la otra cara de la moneda, esto es, la acción de aquellos usuarios que sobrevuelan perfiles ajenosLos efectos de las circunstancias expuestas en el ámbito judicial son variados: formales solicitudes de retiro de contenidos on line, revocación del consentimiento informado, demandas de daños contra buscadores y redes sociales por contenidos publicados por terceros, demandas colectivas o "de clase" contra redes sociales por actuar como vehículos de perfiles discriminatorios o violentos, etcétera. Hay para todos los gustos y exceden el marco de esta columna.

Pero algunos casos puntuales pueden comprometer los intereses patrimoniales del lector. En efecto, es habitual publicar (postear) información o datos personales de otras personas sin su consentimiento como una foto de la escuela de nuestros hijos y sus amigos, un video de la fiesta de cumpleaños de un compañero de la oficina, un trabajo de investigación del equipo de la facultad, entre otros ejemplos.

Estos casos, que comienzan a proliferar en Tribunales, dan lugar a demandas de daños y perjuicios sustentadas en la falta de conformidad para la utilización de datos personales, en el atropello a derechos personalísimos como la imagen, el honor y la intimidad, en el plagio o la infracción a derechos de autor (copyright) o en manifestaciones injuriantes.

En conclusión, la realidad está demostrando que el striptease de datos personales no sólo puede poner en peligro nuestra seguridad personal y familiar sino también nuestro patrimonio cuando se afectan derechos de terceros, lo que requiere de prudencia al momento de publicar datos personales que comprometen a terceros. Ello bajo la premisa americana que aconseja pensar antes de postear (stop, think and connect).

Fuente: La Nación

jueves, 6 de septiembre de 2012

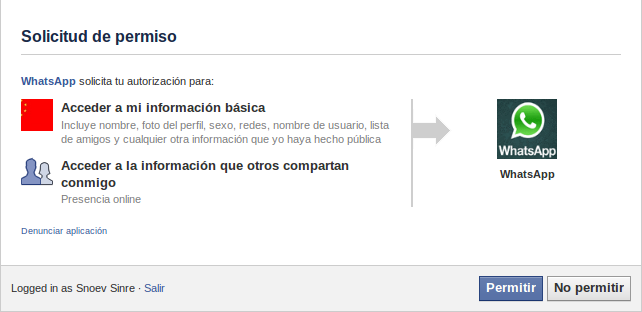

FALSO WHATSAPP ENGAÑA A USUARIOS DE FACEBOOK

Hay aplicaciones que, por méritos propios o por los servicios que proporcionan, se han convertido en indispensables para los usuarios. Es el caso de WhatsApp en dispositivos móviles o la red social Facebook. Pero, ¿qué pasaría si uniésemos estas dos aplicaciones? Seguramente muchos usuarios pensarían que es una buena idea hablar con varios contactos uniendo el sistema de mensajería que incorpora Facebook y el de WhatsApp.

Sabiendo que hay interés en una aplicación similar y al igual que sucediera con casos anteriores similares (como el botón “No me gusta”), los ciberdelincuentes llevan días promocionando una serie de aplicaciones falsas para Facebook que se hacen pasar por el conocido sistema de mensajería gratuita usado de forma masiva en dispositivos móviles.

Si buscamos aplicaciones con el nombre de WhatsApp en Facebook encontramos bastantes referencias, algunas de ellas con varios miles de usuarios que ya usan esa falsa aplicación. Un usuario desprevenido que realmente creyese que se ha lanzado una versión de WhatsApp para Facebook seguramente no se tomará la molestia de repasar los permisos que solicitan este tipo de aplicaciones.

Si decidimos permitir esta aplicación, esta tendrá acceso a información personal; además, empezará a importunarnos con molestas preguntas y encuestas que deberemos rellenar supuestamente para empezar a utilizar la aplicación. Este tipo de encuestas pueden ser de todo tipo, y si decidimos seguir adelante, contestaremos a una cantidad importante de preguntas (que proporcionan información muy interesante para algunas empresas de marketing online) para, al final, no poder utilizar WhatsApp en nuestro Facebook porque esta aplicación no existe.

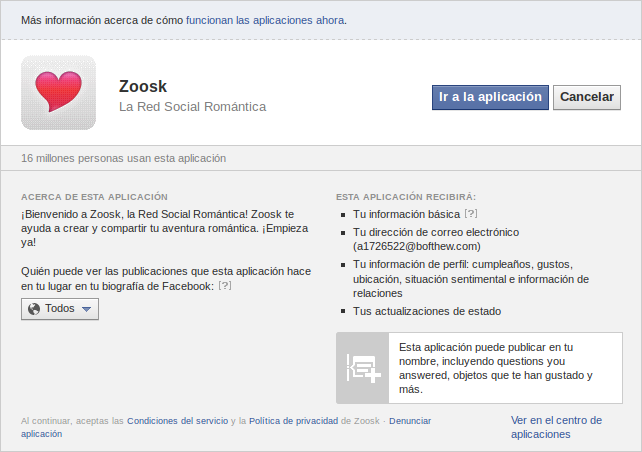

En algunos casos hemos descubierto incluso la necesidad de aceptar la solicitud de ingresar en una aplicación que se define como “la red social romántica” para poder usar la falsa aplicación de WhatsApp, lo que demuestra que algunos ya están sacando provecho promocionando sus propias aplicaciones gracias al descuido de algunos usuarios.

Trampas de este tipo en Facebook suceden bastante a menudo y debemos ir con cuidado para no picar en ellas. En las redes sociales se nos hace especialmente difícil discernir entre qué puede ser realidad y qué es falso, debido a que la mayoría de estas falsas aplicaciones o enlaces vienen de contactos que, supuestamente, son de confianza. Es este grado de confianza el que juega a favor de los ciberdelincuentes, por lo que hemos de revisar siempre dos veces como mínimo, no vayamos a caer víctimas de un engaño.

Josep Albors

Google Docs permite almacenar y distribuir malware. Los delicuentes lo aprovechan

Hace algunos meses pudimos comprobar en una investigación que llevamos a cabo en Segu-Info como Google Docs, Google Drive, así como también Skydrive de Microsoft, y otros servicios de almacenamiento en la nube, permiten almacenar archivos de malware. Y como era posible distribuir exitosamente los vínculos a esos archivos, sin obstáculos.

Decidimos no darlo a conocer en tanto no vimos que esto había sido aún explotado y no parecía muy fácil engañar al destinatario.

Bien, menos de tres meses después de esa investigación, recibimos por una denuncia el primer ejemplar de este tipo de abuso. Se trata de un correo que recibimos en denuncias.

Una captura del correo:

El correo engañoso (un malspam, spam con malware) es tradicional, un falso mensaje que invita a ver el enlacede un pedido inexistente el cual tiene un vínculo a un sitio de buena reputación: Google.com

Con esto los delincuentes consiguen: a) evitar sistemas de filtrado de correo por reputación de los enlaces y b) engañar al usuario mismo.

El enlace es: https://docs.google.com/uc?id=[ELIMINADO] y provoca la descarga de un archivo de nombre Inclusao-Serasa04.com el cual es detectado solo por 10/41 antivirus según el reporte de VirusTotal.

Hasta el momento podemos decir que este archivo es un malware bancario.

Si el correo de Google, Gmail, no permite adjuntar archivos de programas, ejecutables, "por razones de seguridad":

¿porqué permite Google Docs almacenar y así facilitar la distribución y descarga sin advertencias ni precauciones, de archivos de programa?

Actualización: Se ha informado a Google de lo que entendemos es una falla de diseño.

Raúl de la Redacción de Segu-Info

Decidimos no darlo a conocer en tanto no vimos que esto había sido aún explotado y no parecía muy fácil engañar al destinatario.

Bien, menos de tres meses después de esa investigación, recibimos por una denuncia el primer ejemplar de este tipo de abuso. Se trata de un correo que recibimos en denuncias.

Una captura del correo:

El correo engañoso (un malspam, spam con malware) es tradicional, un falso mensaje que invita a ver el enlacede un pedido inexistente el cual tiene un vínculo a un sitio de buena reputación: Google.com

Con esto los delincuentes consiguen: a) evitar sistemas de filtrado de correo por reputación de los enlaces y b) engañar al usuario mismo.

El enlace es: https://docs.google.com/uc?id=[ELIMINADO] y provoca la descarga de un archivo de nombre Inclusao-Serasa04.com el cual es detectado solo por 10/41 antivirus según el reporte de VirusTotal.

Hasta el momento podemos decir que este archivo es un malware bancario.

Recomendación

Como se ve en este nuevo caso de malspam, es muy importante estar alerta al contexto y recordar no seguir enlaces no solicitados, aún cuando sean de sitios confiables. Hasta Google.com (Docs) está siendo abusado por los delincuentes.Conclusiones:

En nuestra opinión, los sistemas de almacenamiento en la nube no deberían permitir este tipo de abuso.Si el correo de Google, Gmail, no permite adjuntar archivos de programas, ejecutables, "por razones de seguridad":

¿porqué permite Google Docs almacenar y así facilitar la distribución y descarga sin advertencias ni precauciones, de archivos de programa?

Actualización: Se ha informado a Google de lo que entendemos es una falla de diseño.

Raúl de la Redacción de Segu-Info

Suscribirse a:

Entradas (Atom)