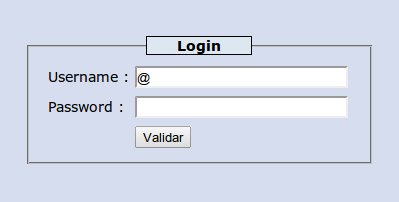

Aunque el uso de un nombre de usuario y contraseña es lo que se requiere para iniciar sesiones en la mayoría de los servicios online, un número cada vez mayor de empresas ha llegado a la conclusión que dentro de poco será necesario requerir credenciales adicionales para obtener acceso.

La razón principal de lo anterior es que las contraseñas suelen extraviarse. Asimismo, la seguridad es deficiente en un gran número de sitios web, por lo que con demasiada frecuencia las bases de datos de contraseñas son “hurtadas” y publicadas en Internet. Esto en sí constituye un problema de grandes proporciones, debido a que muchos usuarios utilizan la misma contraseña y nombre de login en distintos servicios online. A esto se suma la limitante humana de recordar un gran número de contraseñas complejas.

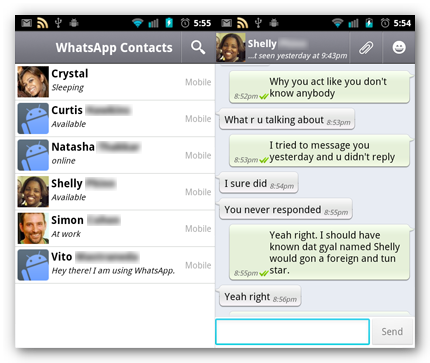

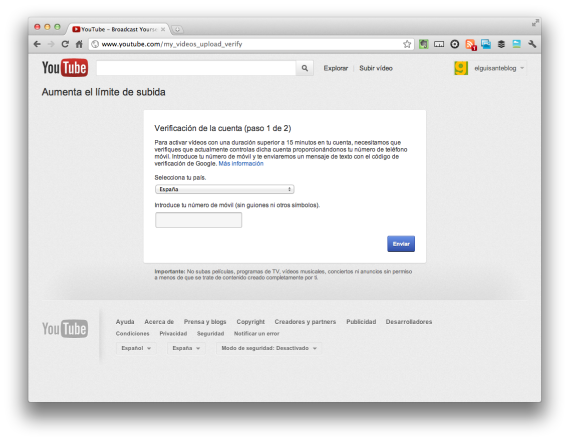

Lo anterior ha resultado en la adopción de la autentificación de doble factor, como complemento del nombre de usuario y contraseña. Así, el usuario debe escribir un código que es válido únicamente para una sesión, que le es enviado mediante un dispositivo separado, como por ejemplo un generador de códigos, o un código alfanumérico específico enviado por SMS a un teléfono móvil.

Google figura entre las empresas que ofrecen tales soluciones de doble factor, aunque de manera voluntaria. Aparte del nombre de usuario y contraseña, el usuario debe escribir un código adicional. Para el caso de Google, el método es utilizado para autorizar el acceso a funciones de software; el código debe ser digitado la primera vez que el usuario se conecta a su cuenta de Google con un navegador determinado. El código es enviado al teléfono móvil, ya sea como un mensaje de texto o mediante una aplicación independiente. Si el usuario se desconecta desde otro navegador o unidad de hardware, necesitarán escribir un nuevo código.

Para el caso de aplicaciones que no cuenten con soporte para la autenticación de doble factor, como por ejemplo servicio de correo electrónico de terceros, la solución es usar contraseñas específicas para aplicaciones determinadas.

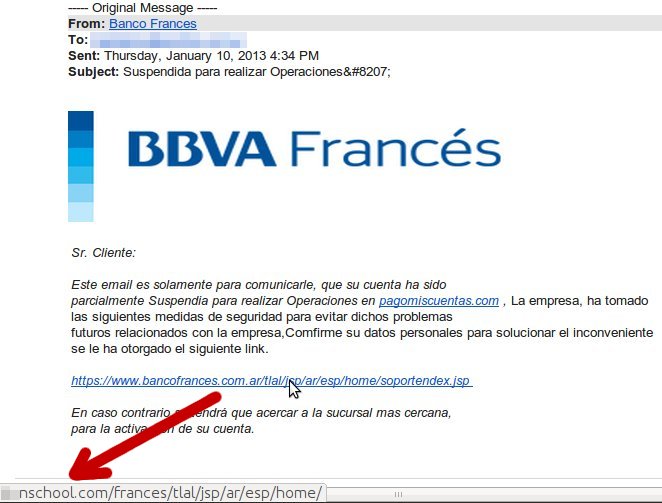

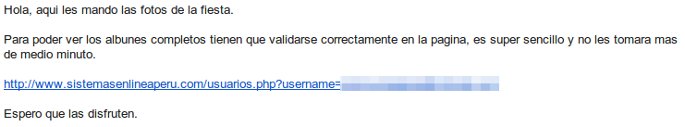

La autentificación de factor doble es más segura que el inicio de sesiones con nombre de usuario y contraseña. Sin embargo, una solución de estas características se reduce en grado mínimo para el caso del phishing, donde se solicita al usuario entregar información en sitios falsificados.

Con base en lo anterior, el departamento de investigaciones de seguridad de Google trabaja en un proyecto orientado a incrementar la seguridad de la conexión a sitios web en general, y no sólo a los servicios de la propia empresa.

En un

artículo publicado por Wired, el director de seguridad de Google, Eric Grosse y el ingeniero Mayank Upadhyay escribieron un informe de investigación que será publicado en una próxima edición de la

revista IEEE Security and Privacy Magazine. En el informe se abordan distintos métodos de validación de sesiones, entre los que figuran algunos basados en la autentificación mediante hardware.

Entre las soluciones con las que Google actualmente experimenta figura el uso de una tarjeta criptográfica de la empresa Yubico. En ningún caso se trata de tecnologías nuevas. Una tarjeta de tales características ya está siendo usada a gran escala en Suecia, donde por ejemplo el Liceo de Arlanda, en Estocolmo, proporciona acceso a sus alumnos y profesores a los servicios de Google, mediante soluciones de Yubico. El sistema también permite acceso a la plataforma en la nube de Microsoft, Windows Azure.

Sin embargo, Google va un poco más allá. Según Wired, el gigante de las búsquedas se dispone a incorporar soporte experimental para la tarjeta de Yubico en una versión de Google Chrome, con el fin de dar a los usuarios acceso automático a Google, sin necesidad de instalar otro software.

El objetivo en ningún caso es conseguir que el usuario utilice los productos de un proveedor único.

"Quisiéramos ver una tecnología que permita, por ejemplo a un smartphone, o un anillo con chip de validación incrustado, ser utilizado para autorizar el acceso a una computadora sencillamente dando un golpecito a ésta, incluso en aquellos casos en que el teléfono no cuente con conexión a la red", se indica en el informe de investigación, citado por Wired.

Los autores del informe habrían desarrollado un protocolo, que aún carece de denominación, para la autenticación basada en unidades de hardware. El protocolo no requerirá otro software aparte de un navegador con soporte ad-hoc. El protocolo también impedirá que los sitios web utilicen esta tecnología para monitorizar los movimientos de sus usuarios. Según Wired, el protocolo será totalmente independiente de Google.

Si una solución de estas características consigue propagarse y establecerse como un estándar aceptado, es imprescindible que también sea implementada por otros sitios web, aparte de Google.

"Algunos colegas han probado otros enfoques, sin mayor éxito en el mercado de los consumidores. Aunque debemos admitir que nuestra iniciativa también permanecerá en un nivel especulativo hasta que hayamos podido demostrar su aceptación a gran escala, sentimos gran entusiasmo por probarla con otros sitios", concluyen los autores del informe.

Fuente:

DiarioTI