En la publicación anterior tratamos el tema de las debilidades relacionadas con la infraestructura tecnológica y la importancia de identificar, analizar y evaluar las vulnerabilidades de seguridad, así como de las tareas relacionadas con estas actividades.

En esta ocasión conoceremos la forma de poner en práctica la evaluación a través de OpenVAS(Open Vulnerability Assessment System), un escáner de vulnerabilidades de uso libre utilizado para la identificación y corrección de fallas de seguridad.

Características de OpenVAS

Se trata de un framework que tiene como base servicios y herramientas para la evaluación de vulnerabilidades y puede utilizarse de forma individual o como parte del conjunto de herramientas de seguridad incluidas en OSSIM (Open Source Security Information Management).

Distribuciones como Kali Linux ya cuentan con esta herramienta instalada de forma predefinida, misma que puede ser utilizada a través de dos clientes, desde línea de comandos (OpenVAS CLI) o una interfaz web (Greenbone Security Assistant). Una vez instalada en el sistema, también puede utilizarse desde Metasploit, el framework para la explotación de vulnerabilidades.

A través de las interfaces se interactúa con dos servicios: OpenVAS Manager y OpenVAS Scanner. El gestor es el servicio que lleva a cabo tareas como el filtrado o clasificación de los resultados del análisis, control de las bases de datos que contienen la configuración o los resultados de la exploración y la administración de los usuarios, incluyendo grupos y roles.

Por su lado, el escáner ejecuta las denominadas NVT (Network Vulnerability Tests), es decir, laspruebas de vulnerabilidades de red, conformadas por rutinas que comprueban la presencia de un problema de seguridad específico conocido o potencial en los sistemas. Las NVT se agrupan en familias de pruebas similares, por lo que la selección de las familias y/o NVT individuales es parte de la configuración de escaneo.

El proyecto OpenVAS mantiene una colección de NVT (OpenVAS NVT Feed) que crece constantemente y que actualiza los registros semanalmente. Los equipos instalados con OpenVAS se sincronizan con los servidores para actualizar las pruebas de vulnerabilidades.

Cómo configurar el escáner de vulnerabilidades

En este ejemplo vamos a conocer la manera más rápida y sencilla de utilizar OpenVAS, a través de la interfaz web y con el sistema operativo Kali Linux. Para comenzar es necesario configurar la herramienta a través del script openvas-setup que se ubica en la siguiente ruta:

Applications -> Kali Linux -> Vulnerability Analysis –> OpenVAS -> openvas-setup

Entre otras cosas, esta secuencia de comandos permite sincronizar los NVT, iniciar los servicios para el gestor y escáner, inicializar y actualizar las bases de datos, así como cargar los plugins que permiten utilizar herramientas de seguridad integradas en OpenVAS, como nikto, nmap, amap,snmpwalk, w3af, entre otras.

Cuando se ejecuta por primera vez, se solicita la asignación de una contraseña al usuario por defecto (admin), para iniciar la interacción de la interfaz con los servicios de OpenVAS.

Uso básico de OpenVAS

Una vez que el script ha concluido con éxito la configuración, se comienza a utilizar el escáner desde la siguiente URL:

https://localhost:9392

En este momento, solo existe la cuenta de acceso inicial con el usuario admin y la contraseña generada durante la configuración:

Luego de iniciar la sesión de trabajo, se tienen las siguientes opciones para configurar e iniciar el gestor y escáner de OpenVAS:

- Scan management: la gestión del escáner permite crear una nueva tarea de exploración, modificar aquellas que se hayan creado previamente, revisar las notas (comentarios asociados con un NVT que aparecen en los informes), o invalidaciones (reglas para cambiar amenazas de elementos dentro de uno o varios informes, especialmente utilizando falsos positivos).

- Asset management: en la pestaña de gestión de activos se enlistan los hosts que han sido analizados, con el número de vulnerabilidades identificadas, principalmente.

- Configuration: la tercera pestaña permite configurar los objetivos, asignar credenciales de acceso para revisiones de seguridad locales, configurar el escaneo (selección de NVT, parámetros generales y específicos para el servidor de exploración), programar escaneos, configurar la generación de los informes, entre otros.

- Extras: en general, muestra información sobre las opciones de configuración, desempeño o de la gestión de seguridad de la información de OpenVAS.

- Administration: permite gestionar los usuarios del escáner, la configuración para la sincronización de NVT Feed y muestra las opciones de configuración de OpenVAS.

- Help: como su nombre lo indica, la sexta pestaña ofrece información de ayuda para todos los elementos de la interfaz web.

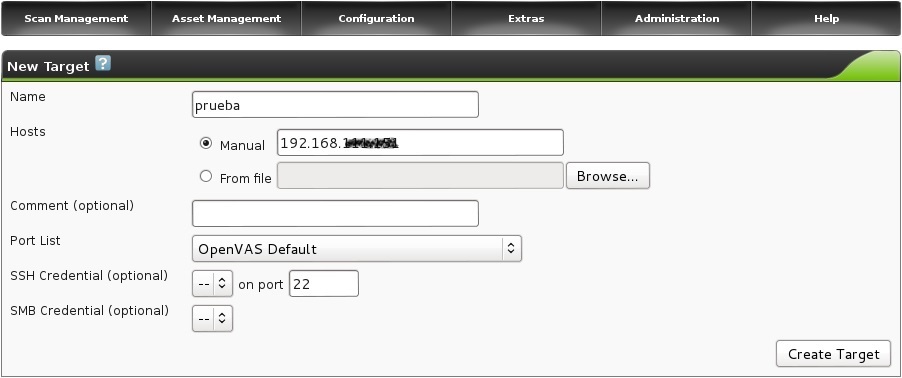

El inicio rápido se realiza desde la pestaña Configuration, a través de configurar un objetivo o un conjunto de sistemas (hosts) a analizar. Los sistemas se pueden identificar a través de sus direcciones IP, nombres de host o por su notación de red CIDR (Classless Inter-Domain Routing):

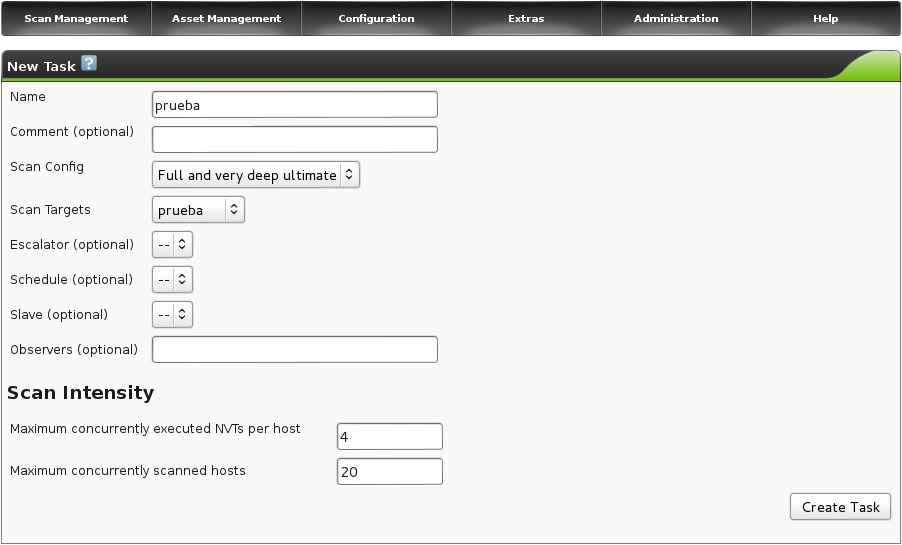

Una vez realizada la configuración del objetivo, en la sección Scan Management es necesario generar una nueva tarea (new task) para la ejecución del análisis y evaluación. La tarea se conforma por un objetivo y una configuración de escaneo. La ejecución de significa iniciar el escaneo, como resultado se obtiene un informe con los resultados. A continuación se muestra la forma de configurar la tarea:

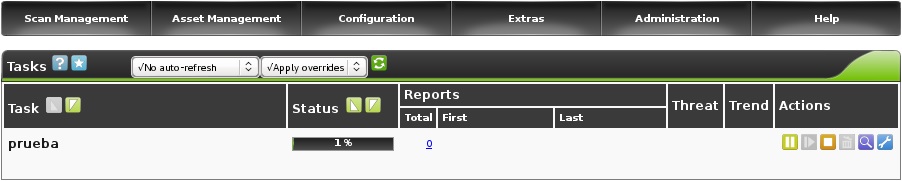

Por último, es necesario ejecutar la tarea para obtener los resultados de las comprobaciones realizadas por las NVT. En las siguientes imágenes se muestra el proceso del escaneo:

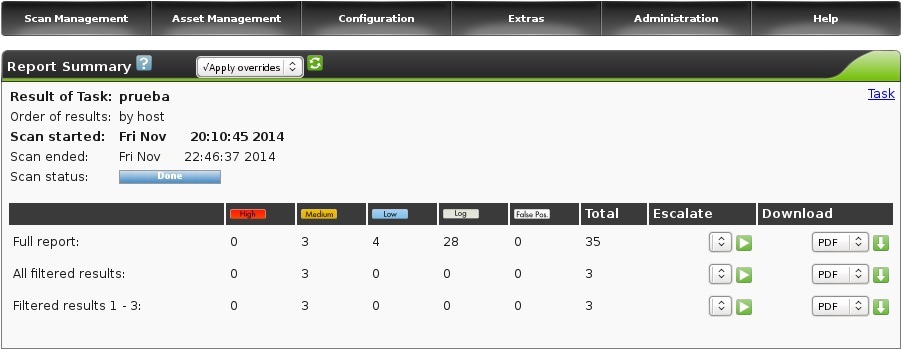

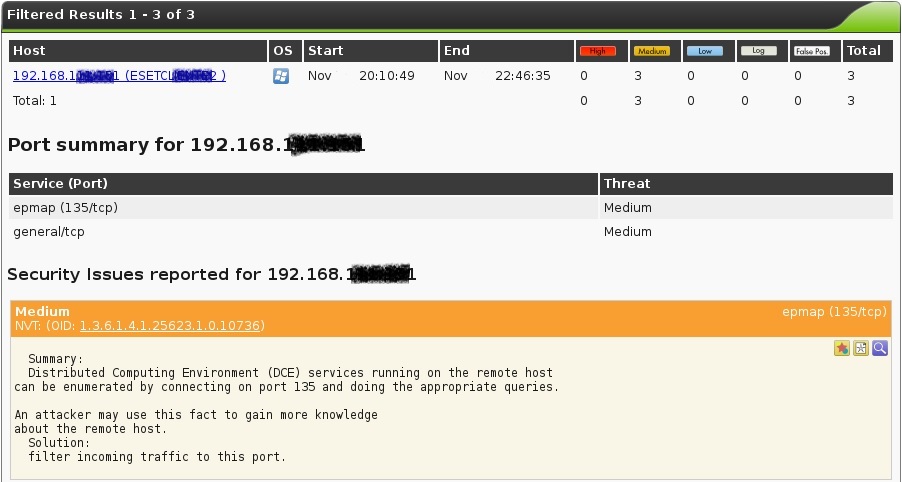

Con la conclusión del escáner, se obtienen los resultados de las vulnerabilidades priorizadas de acuerdo al impacto sobre los sistemas (alto, medio o bajo) y la cantidad de las mismas para cada categoría:

En el informe se muestra con mayor detalle la vulnerabilidad identificada y evaluada. Incluye la prueba de red utilizada (NVT), un resumen del hallazgo, así como una posible solución a la falla:

Idealmente, los escáneres deben utilizarse como una medida que permita complementar las prácticas de seguridad ya existentes y con base en los resultados, se debe generar un plan remediación, que debe tener seguimiento para corregir cualquier vulnerabilidad. En ese sentido, elVulnerability Assessment es una técnica utilizada para evaluar los recursos y activos presentes en una organización; este tipo de auditoría se basa en la identificación de puertos abiertos, servicios disponibles y a partir de ello la detección de posibles fallas presentes en los sistemas objetivos.

La finalidad de un Vulnerability Assessment es conocer qué vulnerabilidades existen en los sistemas de una compañía y de esa manera poder elaborar un plan de acción adecuado.

De esta manera, se puede llevar a cabo una evaluación de seguridad a los sistemas de una organización en busca de aumentar la seguridad en los mismos. Adicional a esta actividad, existen otras preocupaciones, por lo que es necesario complementarla con soluciones de seguridad, como aquellas contra códigos maliciosos, firewalls, herramientas de detección de intrusos y buenas políticas de seguridad contribuyen a la protección de los activos (incluida la información) y a la conjunción de distintos enfoques de seguridad.

Créditos imagen: ©West Midlands Police/Flickr

Autor Miguel Ángel Mendoza, ESET

No hay comentarios.:

Publicar un comentario